模拟搭建公司安全内网

描述

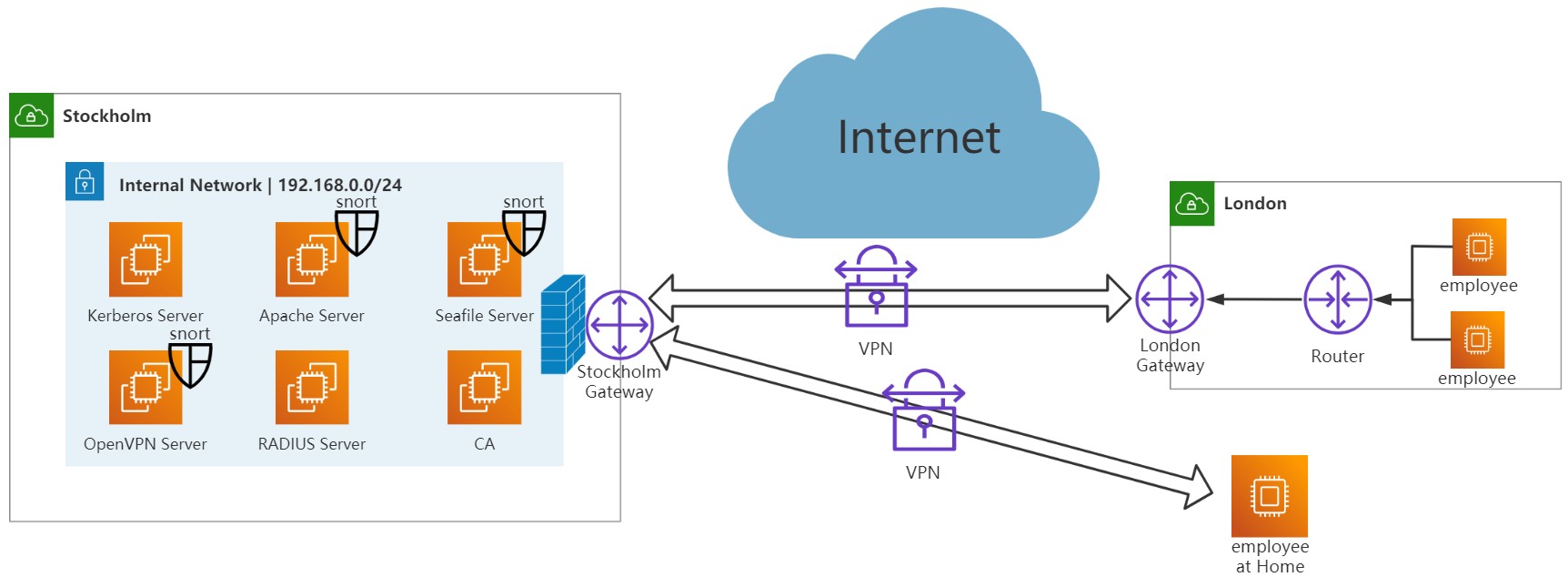

某公司分为总部(Stockholm)和若干分部(如London分公司),现根据需求建立一个内网系统

要求

- 用户认证:

- 在公司内办公的员工(包括总部和伦敦分公司)能够直接登陆公司的内网,进入主网站

- 不在公司的员工能够通过其它方式登陆,但必须要经过

two-factor认证

- 具有文件传输功能

- 加密性:所有的用户和服务器之间的通信都应该经过加密和认证

- 无线安全:伦敦分公司的访问者可以直接通过无线网进行认证连接

- 入侵检测:系统如果被入侵应当给予警报

设计方案:

网络拓扑图:

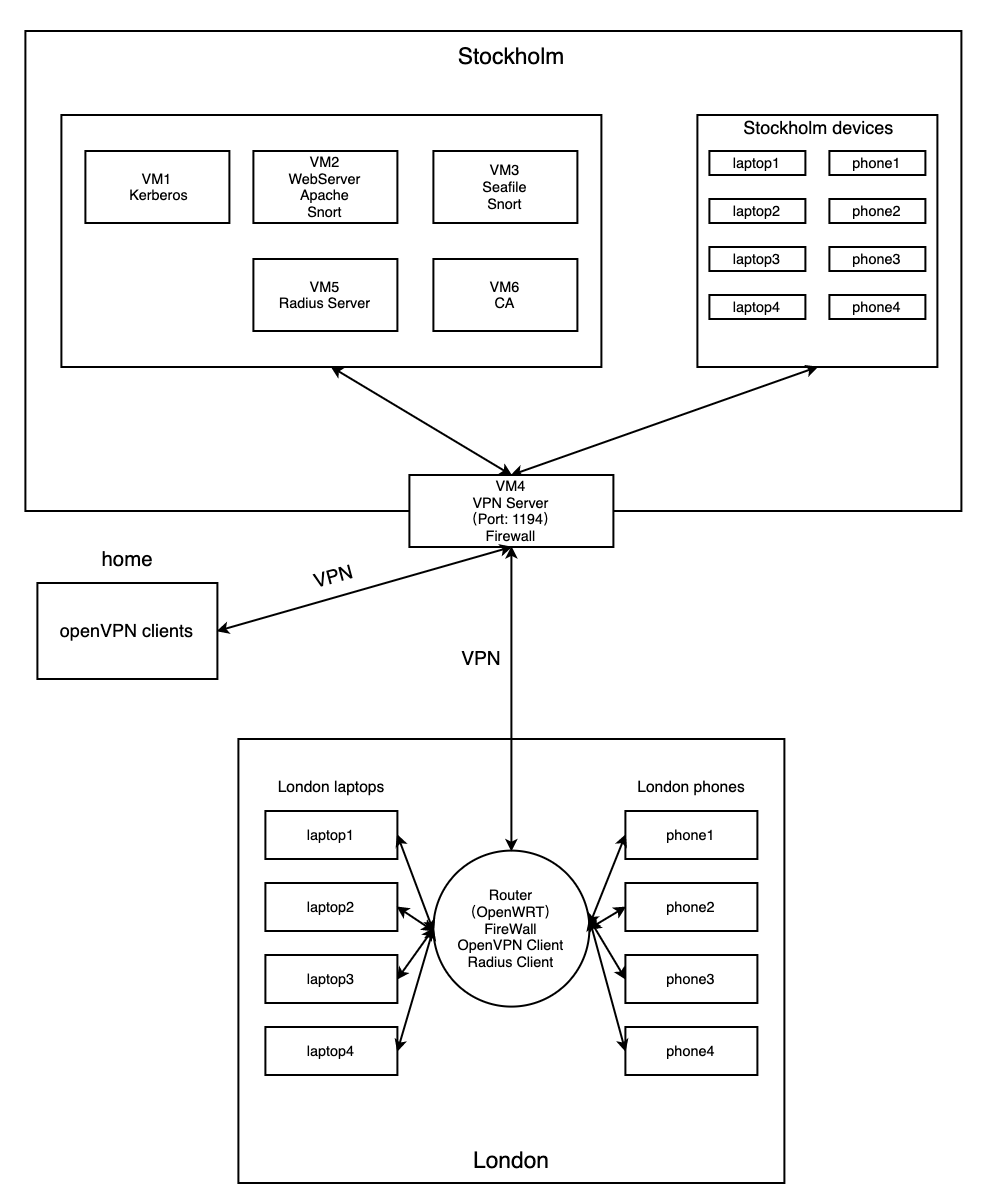

设施结构图:

设计说明

认证方式:

- 使用公司设备的用户可以直接通过证书自动登陆

- 使用自己设备的用户连接

VPN+Google Authenticator双重验证 - 在分公司工作的用户可以直接通过连接

WLAN直接验证

虚拟机分布:

- VM1:

Kerberos Server,用于申请票据登陆。 - VM2:

WebServer,Snort,Apache Server装载主页面的容器,其中搭载snort是用于侦测入侵。 - VM3:

Seafile,Snort用于文件交互,其中Seafile可以支持google Authenticator双重认证。 - VM4:

OpenVPN Server,Firewall,Snort提供进入内网的许可,在公司外所有的流量都需要经过这里进行验证并转发。 - VM5:

Radius Server, 由FreeRadius+MySQL实现, 用于实现在分公司上网的用户连接WLAN时的WPA2认证。 - VM6:

CA证书服务器,完成证书签发和更新工作,但是Kerberos Server和VPN Server都自带了证书库,CA签发证书后直接添加到两者的证书库中,所以证书的查询,删除功能由两者自带的证书库完成。 - 分公司路由:

OpenWrt,OpenVPN Client,Radius Client,路由器和OpenVPN Server保持长连接。用户通过WPA2认证

防火墙配置策略

default drop policy:不满足以下条件的流量将直接丢弃:

- 访问

VPN Server的流量 - 访问

Radius Server的流量 - 已经建立或者相关状态的链接

- 来自

SSH的流量 - 来自网关服务器转发的流量